Search This Blog

lundi 20 mars 2023

Cloud security in 2022: A business guide to essential tools and best practices

mardi 4 janvier 2022

Formation Azure Active Directory

Bonjour tout le monde,

Je vous présente ici ma nouvelle formation Azure Active Directory.

# Le Cloud Azure et l’Azure Active Directory

Azure constitue une plateforme cloud majeure évaluée par Gartner en tant que leader du secteur pour les offres IaaS (infrastructure-as-a-service)et PaaS (platform-as-a-service).Cette combinaison de services gérés et non gérés permet de développer, de déployer et de gérer des applications selon les besoins, pour une productivité inégalée.

Microsoft Azure est présente dans 55 régions et 140 pays, largement plus que ses concurrents directs, notamment Amazon AWS (16 régions) et Google Cloud (20 régions), chose qui permet à Microsoft Cloud Azure de proposer le déploiement d'infrastructures dans des data centers proches des clients partout dans le globe.

En chiffre, Microsoft Azure Cloud compte plus d'un million 400 milles (1.4M) bases de données SQL, 2 trillions de messages sont traités chaque semaine par Azure IoT (Internet of Things), 5 millions d’organisations utilisent Azure Active Directory et 4 millions développeurs sont enregistrés avec le service Visual Studio Team. Sans oublier que 85% des Fortune 500 utilisent à des niveaux différents le service MS Azure.

+ Azure Active Directory (Azure AD)

Azure Active Directory (Azure AD) est la solution de gestion des identités et des accès (IAM) d'entreprise basée sur le cloud. Azure AD constitue la base fondamentale du système MS Office 365, et il peut être synchronisée avec Active Directory local et fournir une authentification à d'autres systèmes basés sur le cloud via l’OAuth.

# Dans cette formation Azure AD 2021

Cette formation Azure Active directory est axée sur la mise en place d'un annuaire Azure Active directory et également les aspects hybrides avec les extensions des Active Directory locaux vers Azure Active directory avec AAD Connect ainsi que les nouveaux concepts de provisioning tel que le cloud Sync.

Cette formation Azure Active directory montre tous les aspects techniques et d'architecture d'Azure Active directory et surtout d'AAD Connect, le moteur de synchronisation vers Azure AD.

Cette formation contient et aborde toutes les fonctionnalités de sécurité Azure Active Directory présente dans Azure AD P1 et P2.

Voici les notions de sécurité Azure AD abordées dans cette formation :

- Azure MFA

- Conditional Access

- Intégration d’Azure AD et Cloud App Security

- SSPR (Self Service Password Reset)

- Password Protection

- Azure AD Identity Protection

- PIM (Privileged Identity Management)

- Break Glass Account

- PasswordLess avecFIDO2

Vous allez aussi apprendre dans cette formation Azure Active directory comment administrer votre Azure AD en interface graphique via le nouveau portail Admin Center Azure AD et en PowerShell avec le Module Azure AD. Comme vous allez apprendre à sécuriser votre environnement Azure Active Directory ainsi que votre environnement Microsoft 365 de manière granulaire et optimal.

+ Un LAB Azure AD2021

Cette formation Azure AD repose sur un LAB pratique d’un annuaire Azure Active directory dans lequel vous allez mettre en application toutes les notions apprises pendant les vidéos tutos.

Vous pouvez accéder à la formation ici ==> MEILLEURE FORMATION Microsoft Azure : Azure Active Directory 2021 | Alphorm.com

Cdt

Seyfallah Tagrerout

mardi 28 décembre 2021

Sensitivity Labels issue -We were not able to find the information rights management template

Bonjour à tous,

Actuellement, un souci perturbe le fonctionnement des Sensitivity Label avec

de la protection.

Le souci agit uniquement sur les nouveaux Labels avec de la protection ( chiffrement) - Les labels sans protection ne sont pas concernés.

Les équipes Microsoft sont entrain de travailler sur le souci et vont le résoudre très prochainement. En attendant, ils donnent un Workaround et nous allons le dérouler ensemble.

Si vous créez un

nouveau label avec de la protection, ce dernier ne fonctionnera pas et vous

aurez le message d’erreur suivant :

Via le client UL :

Via le client AIP intégré

dans M365 App for Entreprise :

Pourquoi ?

Les labels publiés via la stratégie

de publication restent en statut « Archived » comme on peut le

voir :

Solution : ( ceci est une solution temporaire, logiquement les Label sont toujours publié avec le status "Published")

Afin de régler le

souci sur les nouveaux labels crées avec de la protection, vous devez les passer

en statut « Published » avec la commande suivante : ( encore une fois, ceci n'est pas à faire en temps normal )

Set-AipServiceTemplateProperty -TemplateID <Votre_Template_ID> -Status Published

Voici les étapes à suivre :

Étape 1 :

Installation du module

AIP :

Install-Module -Name

Etape 2 :

Connexion au service

AIP comme ceci :

Connect-AipService

Etape 3 :

Affichez les Label

avec le nom et leur ID :

Get-AipServiceTemplate | FL name*, TemplateId

Une fois affiché,

repérez les nouveaux labels que vous avez crée et qui ne fonctionnent pas. récupérez et copiez leur Template ID - Ensuite faites passer la commande suivante pour chaque Label :

Set-AipServiceTemplateProperty -TemplateID <Votre_Template_ID> -Status Published

Une fois la commande

passée, vous devez avoir le statut Published au niveau de tous vos nouveaux

Labels comme ceci :

Et voila, vos nouveaux

labels avec de la protection (chiffrement) peuvent fonctionner normalement 😊

Conclusion

Pour conclure, ceci est une solution temporaire qui permettra de ne pas bloquer les nouveaux déploiements des labels avec de la protection. Microsoft va régler le souci très rapidement.

D'avance merci

Seyfallah

mardi 4 mai 2021

Mon nouveau livre - Sécurisez votre environnement Microsoft (365, Azure et On-premises) Mise en oeuvre d'une stratégie Zero trust

Bonjour à tous,

j'ai l'immense fierté de vous annoncer la sortie de mon livre sur la sécurité et la mise en place d'une stratégie Zero Trust dans les environments Microsoft 365 , Azure et On-Premises.

il s'agit de mon 4 eme livre après celui sur Hyper-V 2016 - ATA - Azure Active DIrectory.

L’auteur, avec une approche alliant théorie et pratique, présente une stratégie Zero Trust qui permet de sécuriser toutes les briques d’un système d’information (identités, données, messagerie, appareils, applications) pour se protéger des cyberattaques, en local et dans le cloud avec Azure et Microsoft 365. Il s’appuie pour cela sur plusieurs cas réels et sur un modèle de sécurité qu’il a lui-même construit au fil de ses expériences.

Après une présentation du modèle Zero Trust et de la suite Microsoft Defender, l’auteur décrit la mise en place de la sécurité d'Azure Active Directory : authentification, accès conditionnels, PasswordLess avec FIDO2, protection des accès et des comptes à hauts privilèges sont ainsi étudiés. Puis le lecteur découvre le Hardening Microsoft 365 avec la suite Microsoft 365 Defender qui comprend Microsoft Defender for Identity, Microsoft Defender for Endpoint, Microsoft Defender for Office 365 et Microsoft Cloud App Security.

Il plonge ensuite dans la protection de données en découvrant les étiquettes de confidentialité (sensitivity labels), ainsi que la protection contre la fuite des données avec le DLP (Data Loss Prevention). Dans ce chapitre, le lecteur est également amené à étudier le chiffrement à double clé (DKE) qui permet de renforcer la sécurité des données.

La sécurité des environnements Microsoft Azure est également détaillée. L’auteur présente un certain nombre de cas réels et de bonnes pratiques autour de produits tels qu’Azure Defender et appréhende la protection des réseaux virtuels et des machines virtuelles.

Pour finir, un chapitre sur la sécurité des accès permet au lecteur d’appréhender un nouveau modèle de sécurité.

- AMAZON : Amazon.fr - Sécurisez votre environnement Microsoft (365, Azure et On-premises) - Mise en œuvre d'une stratégie Zero trust - Tagrerout, Seyfallah - Livres

- FNAC :Sécurisez votre environnement Microsoft (365, Azure et on-premise) Mise en œuvre d'une stratégie Zero trust - broché - Seyfallah Tagrerout - Achat Livre | fnac

A propos de l'auteur:

Seyfallah TAGREROUT

Team Lead Cloud Architect chez AiM Services, Seyfallah Tagrerout est reconnu Microsoft MVP (Most Valuable Professional) dans la catégorie Microsoft Azure depuis 7 ans. Il bénéficie d’une réelle expertise sur toutes les briques cloud de Microsoft (Office 365 ou Microsoft Azure). Membre des communautés aMS, CMD et CADIM, il anime régulièrement des sessions sur ces sujets en France ou au niveau mondial. Son blog et les vidéos qu'il publie sur le web sont également reconnus par la communauté Microsoft. Reconnu en France et en Suisse dans le domaine de l’identité, de la gestion des accès et de la sécurité des environnements cloud Microsoft 365 et Azure, il a mené plusieurs projets d’envergure internationale autour de stratégies de sécurité Zero Trust. Il est auteur aux Editions ENI depuis plusieurs années.

j'espere que ce livre répondra à vos attentes et d'ici la, je vous souhaite une bonne lecture et de bon projet ZERO TRUST !!!!!!

Cordialement,

Seyfallah Tagrerout

Microsoft MVP

IDENTITY DAYS 2021 - 3 eme EDITION

Bonjour à tous,

Après plusieurs mois en standby coté blog, j'ai le plaisir de vous annoncer le retour de mon blog sur les techo Microsoft ( Microsoft 365 - Azure - Securité ).

Comme vous le savez, chaque année, nous organisons les identity Days à PARIS. Il s'agit ici de notre 3 eme edition.

Il s'agit d'un événement unique en France ! Les Identity Days permettront aux différents acteurs du marché de la gestion des identités de participer à plus de 25 conférences dans une ambiance des plus conviviale

vendredi 27 mars 2020

AzureAD - Unable to install AzureADPreview Powershell Module

jeudi 26 mars 2020

Mes formations - Azure - Identity and Access

Vous pouvez retrouver ici toutes mes formation sur Azure, Microsoft ATA, AATP et autres :

https://www.alphorm.com/formateur/seyfallah-tagrerout

ST

Microsoft MVP

aOS Online - COVID-19 - Ma session Microsoft Threat Protection - Speaker

https://www.eventbrite.fr/e/inscription-aos-online-n3-2-avril-2020-100933266116

ST

Microsoft MVP

Formation Microsoft Azure Assessment

J'ai le plaisir de vous présenter ma nouvelle formation sur Azure Assessment

voici le lien de la formation :

https://www.alphorm.com/tutoriel/formation-en-ligne-ms-cloud-assessment-maitriser-la-migration-ver-azure

N'hesitez pas à revenir vers moi en cas de questions,

Enjoy !

ST

Microsoft MVP

jeudi 27 février 2020

Advanced Threat Protection for Azure Storage

C'est tout chaud, aujourd’hui, Microsoft annonce la sortie en Preview d'Advanced Threat Protection pour les comptes de stockage dans Azure , pour les services Blob.

Advanced Threat Protection for Azure Storage, va vous aider à sécuriser vos comptes de stockage en détectant les activités suspectes, les anomalies ou encore les activités anormales et dangereuses.

L'option de l'activation d'ATP for Azure Storage est disponible directement au niveau du compte de stockage... Dans la catégorie Settings - Advanced Threat Protection :

Threat detection est disponible pour le service Blob au niveau du compte de stockage, la partie alerte est intégrée dans Azure Security Center, ce qui permet de rassembler les alertes dans un seul dashboard et surtout d’être alerté par email en cas de souci sur le compte de stockage (Activités anormales,anomalies etc ..)

Ses avantages :

- Activation facile

- Intégration avec Azure Security Center

- Alerté par email en cas d'activités dangereuses ou anormales

- Détection d'anomalies, activités suspectes, ou encore les comportements anormaux au niveau du compte de stockage

lundi 13 janvier 2020

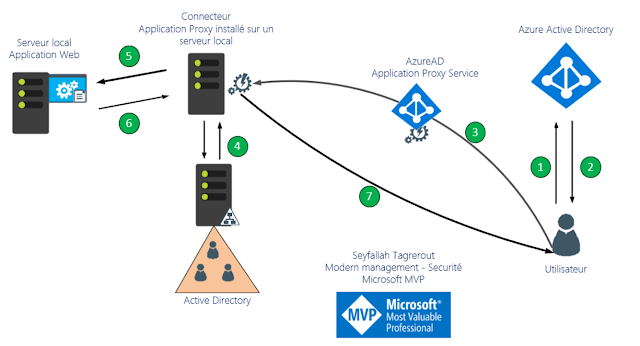

Azure Application Proxy - Part 1

- La mise en place d'un

VPN point to site qui permet de connecter l'utilisateur au système

d'information au travers d'une connexion VPN sécurisée, une fois connecté,

l'utilisateur pourra accéder aux applications de l'entreprise

- La mise en place d'une DMZ, où les serveurs applicatifs y sont placés afin que ces derniers puissent être joints depuis l'extérieur

- Effort

d'administration et création de règles au niveau des pare-feu pour la DMZ

- Administration et

maintenance du VPN

- Demande beaucoup

d'efforts de maintenance au quotidien

- Difficile à sécuriser

et demande beaucoup d'effort du à la complexité de ces architectures

- Les utilisateurs auront une expérience d'authentification similaire aux autres applications SaaS de l'entreprise

- Pas de modifications ni configurations particulières ni de mise à jours pour les applications internes que vous souhaitez publier avec Azure Application Proxy

- Accès moderne et plus sécurisé aux applications internes depuis l'extérieur de l'entreprise

- Pas d'infrastructure à créer et a gérer afin d'avoir l'Azure Application Proxy, ce service est déjà intégré dans Azure Active directory, reste plus qu'a le consommer

- Pas d'architecture complexe on-premise

- Facilité de publication et de gestion depuis la console Azure Active Directory admin center

- Protection contre les attaques de type DOS/DDOS

- Possibilité d'avoir du HA en déployant plusieurs serveurs connecteurs application Proxy, ces connecteurs peuvent être dédiés sur des serveurs spécifiques

- Aucune connexion entrante, fonctionnement qu'avec des connexions et flux sortants à savoir du 80 et 443 en sortie du pare-feu

- Tout le trafic est sécurisé avec SSL

- Application intégrée à Active Directory qui utilise ADAL

- Application Web avec l'authentification Windows intégrée

- Application Web avec l'authentification Header Based

- API web

- Application derrière

une architecture Remote Desktop Gateway

- Un annuaire Azure Active Directory

- Le service Azure Application Proxy au niveau de l'annuaire

- Un annuaire Active Directory local

- Un serveur on-premise connecteur Azure application proxy

- Une application Web exemple : un serveur IIS avec une application WEB

- Utilisateur pour

l'accès aux applications

- Sites SharePoint on-premise

- L'accès à distance avec RDP depuis extérieur au machine local de l'entreprise

- Outlook webAccess

- Toute application Web LOB ( Line of Business)